Termékaktiválás és fontos beállítások

HEIMDAL Dashboard-fiókja aktiválásához kattintson a kapott fiókmegerősítő e-mailben található hivatkozásra.

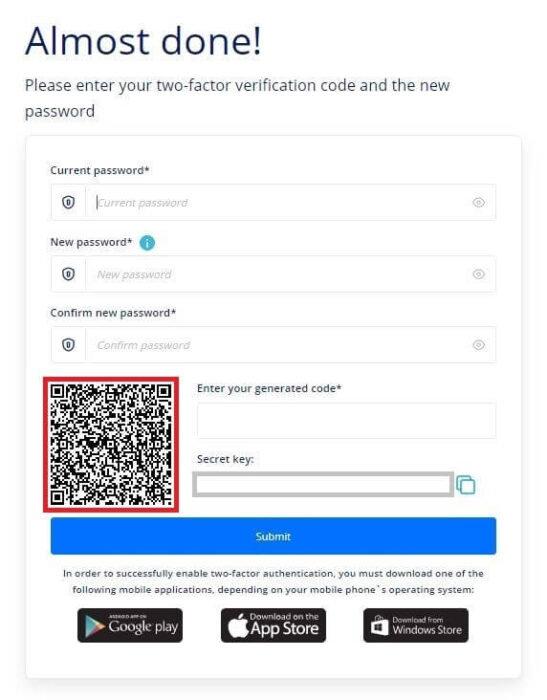

Adja meg jelenlegi jelszavát (az e-mail címéből) és új jelszavát. Lásd alább a jelszókövetelményeket:

- legalább 12 karakterből kell állnia;

- legalább három (3) típusú karaktert kell tartalmaznia a következők közül: nagybetűk, kisbetűk, számok, speciális karakterek;

- az új jelszava nem egyezhet meg a jelenlegi jelszavával .

Nyissa meg a Google Authenticator alkalmazást, és olvassa be a QR-kódot, vagy írja be kézzel a titkos kulcsot. Jelentkezzen be a HEIMDAL SECURITY irányítópultjára a Google Authenticator által generált kóddal.

FONTOS:

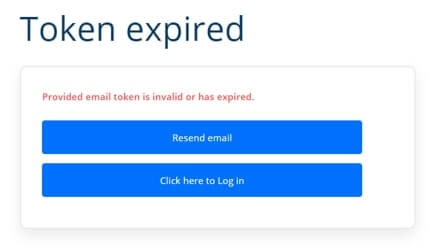

A fiókmegerősítő link az első kattintás után lejár. Ha nem igazolja vissza fiókját, ezt a hibaüzenetet fogja kapni, és újra el kell küldenie a fiókellenőrző e-mailt.

Látogassa meg a https://dashboard.heimdalsecurity.com/ oldalt , és kezdje el a szoftver letöltését! Az Útmutató menüben a Letöltés és telepítés fül kiválasztása után válassza ki a számítógépének megfelelő letöltő programot!

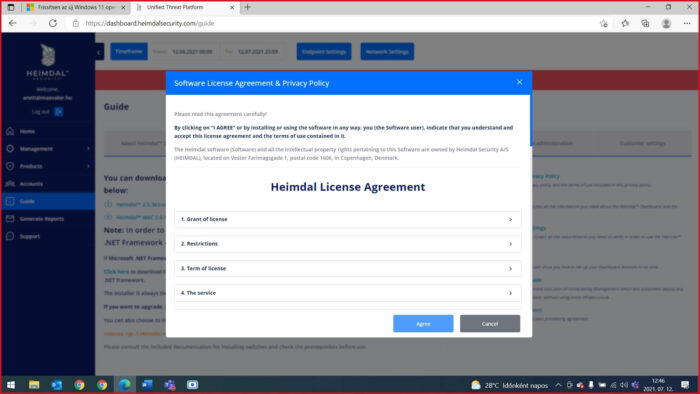

Letöltés előtt kérjük, fogadja el a licencszerződést! (Ehhez a folytatáshoz lefelé kell görgetni a szövegrészt.) Választhat úgy is, hogy a Heimdal ™ Agent "csendes" telepítését a felhasználói beavatkozás nélkül, az opciókapcsolóknak megfelelően:

msiexec /qn /i Heimdal.msi heimdalkey=[YOUR_HEIMDAL_KEY]

A fenti parancs használatakor ügyeljen arra, hogy a megfelelő elérési utat adja meg az .msi fájlhoz, és másolja a licenckulcsot a [YOUR_HEIMDAL_KEY] mappába.

A letöltött .msi fájl megnyitása után fogadja el újra a szerződést (az alsó sorig görgetés után), majd válassza ki a nyelvet! (Jelenleg a szlovák nyelv választására nincs lehetőség.)

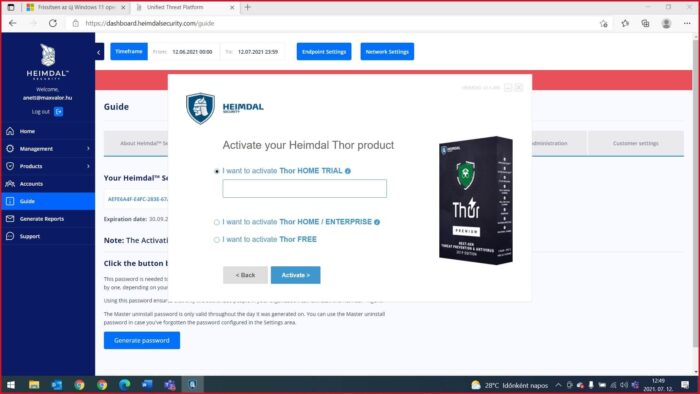

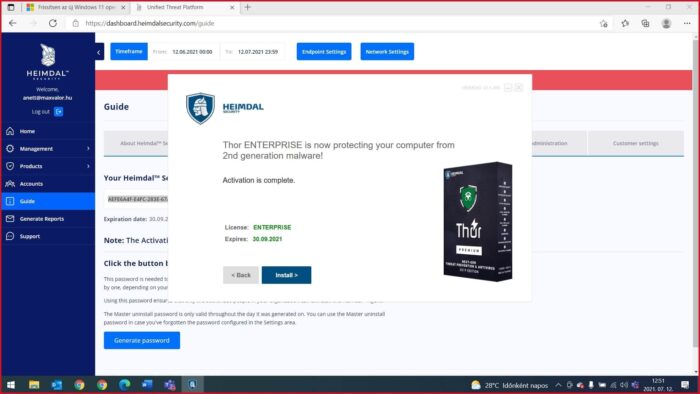

A fenti beállítások után megjelenik az aktiválási lehetőség. Válassza a Thor HOME/ENTERPRISE elemet, és helyezze be a licenckulcsot.

A rendszernek szüksége lesz egy aktiváló kulcsra, amely az Útmutató menüpont alatt található Your HS Activation key fülön található. Illessze be az aktiválás és a telepítés befejezéséhez.

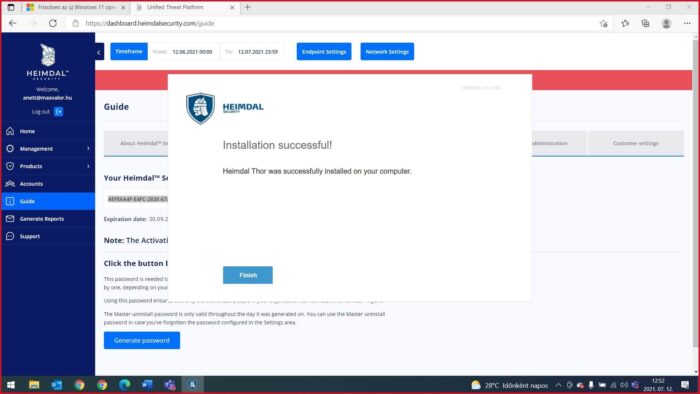

Ezzel a telepítés befejeződik.

Bármilyen kérdés esetén forduljon terméktámogatási csapatunkhoz. [email protected]

Beállítás-profilok (Group Policy)

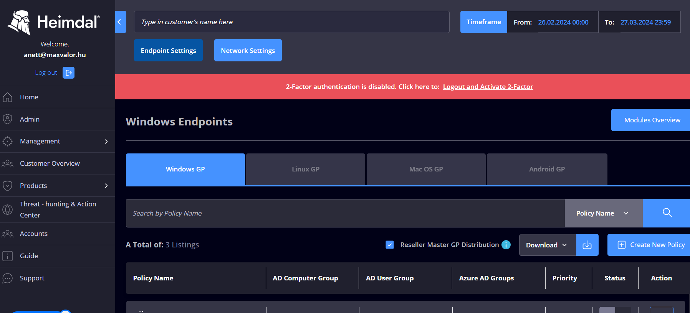

A termék beállítások megkezdése előtt kiemelten javasoljuk a 2 faktoros autentikáció bekapcsolását!

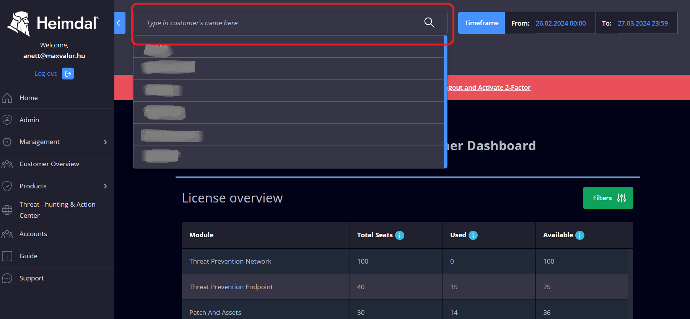

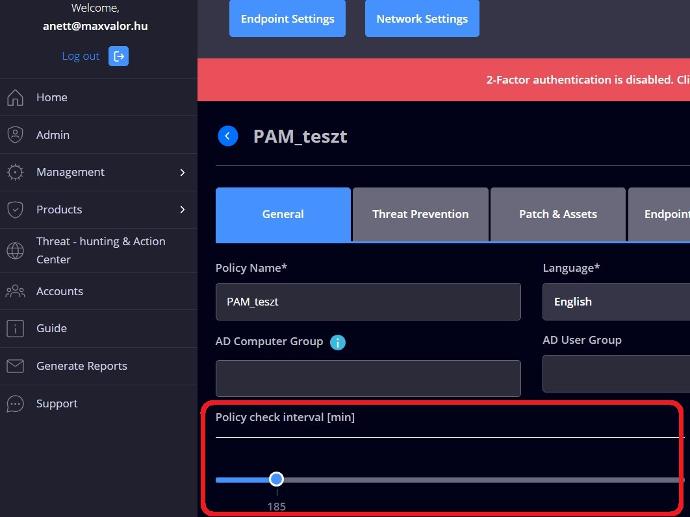

A beállítási profilokat (Group Policy) a konzolban, a felül található Endpoint Settings gombra kattintva éri el. Itt van lehetősége elvégezni a szükséges beállításokat, valamint meghatározni a Group Policy-k hatáskörét.

Fontos, hogy mielőtt elkezdi a beállításokat a fent található legördülő menüből válassza ki a partnert akinél a beállításokat szeretné végrehajtani!

General (Általános beállítások fül)

Policy check interval: ezzel a csúszkával lehet szabályozni, hogy az Agent milyen sűrűn ellenőrizze a beállítások változásait. Hálózati kapacitástól függően a minél gyakoribb ellenőrzés javallott.

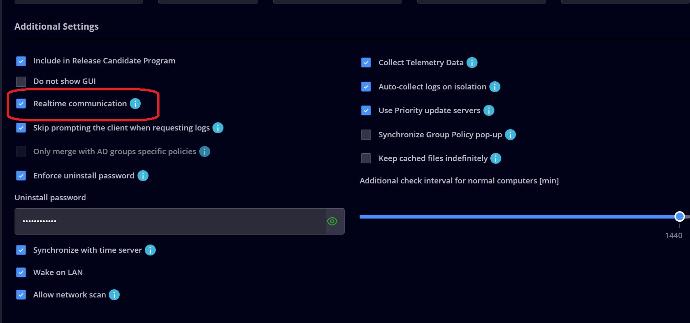

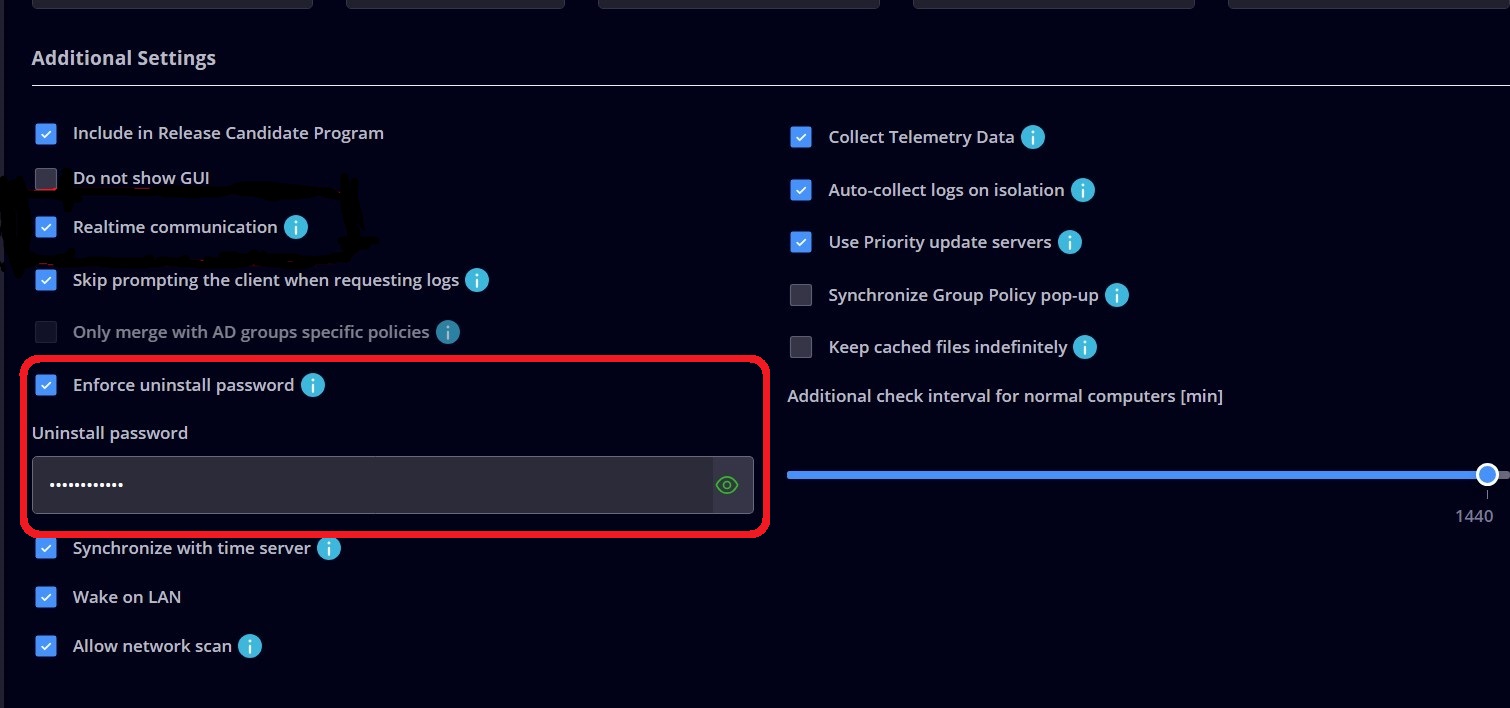

Realtime communication: A jelölő engedélyezésével az Agent körülbelül 1 percen belül megkapja a szervertől a beállítás-módosításokat.

Enforce uninstall password: ezen jelszó beállítása nagyon FONTOS, biztosítható vele, hogy arra illetéktelen személy/kód nem tudja a végpont-védelmet eltávolítani.

Endpoint-detection

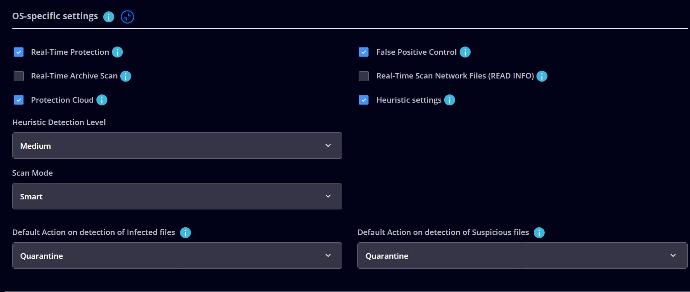

Next-Gen Antivirus

Default Action on detection of Infected files: Itt mindenképpen a Quarantine vagy a Delete beállítást alkalmazzuk! A Deny csak a memória-elérést tagadja meg az azonosított vírustól, de egyéb műveletet nem hajt végre.

Default Action on detection of Suspicious files: Itt pedig erősen javallott a Quarantine beállítás használata, mert a nem beazonosított, de gyanúsnak ítélt programokat meg kell vizsgálni engedélyezés előtt.

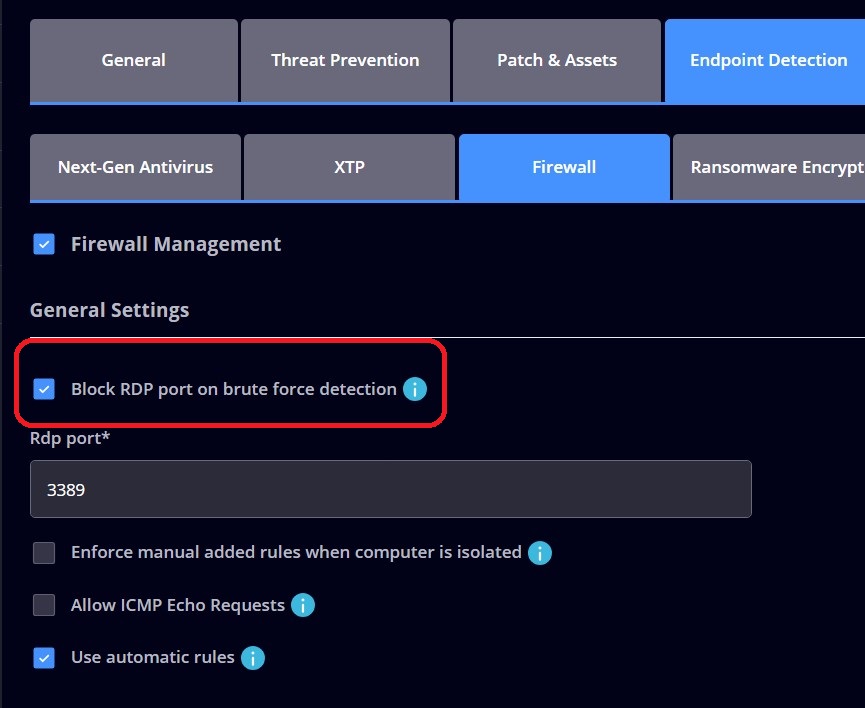

Firewall

Block RDP port on brute force detection: Ezt a jelölőt mindenképp engedélyezzük, mert a Heimdal telepítése előtt nem észlelt esetleges támadási-próbálkozást kiszűri, és segít feltérképezni a veszélyeztetett pontokat a rendszerben. Ez a funkció automatikusa blokkolja az alapértelmezett RDP-portot (3389) azon a végponton ahol a támadást érzékelte.

RDP Port - ez a mező lehetővé teszi az alapértelmezett RDP-port (3389) megváltoztatását egy másik portszámra (más RDP-port használat esetén).

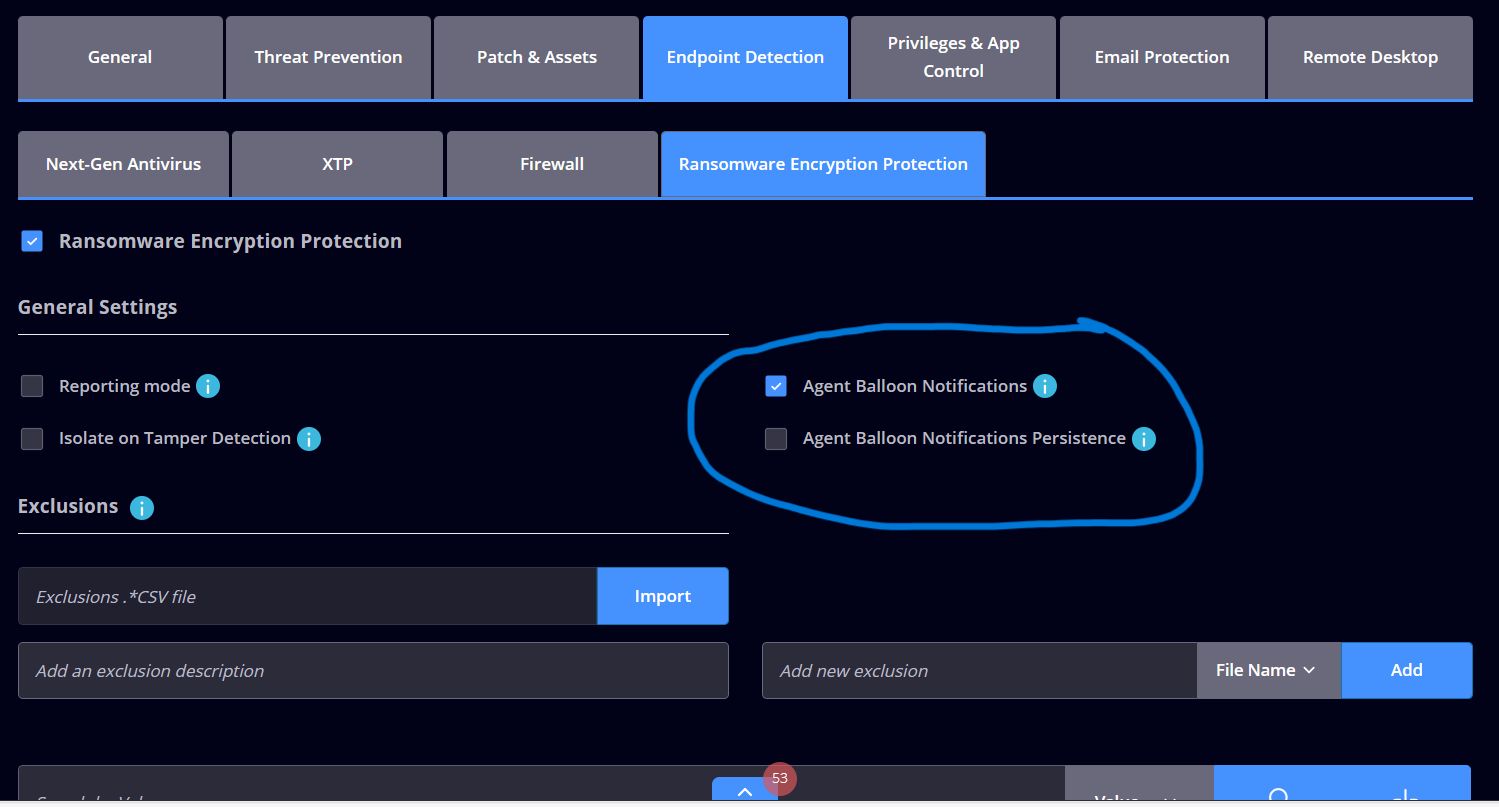

Ransomware Encryption Protection

Több lehetőség közül választhat:

Reporting mode: Ezt az első 1-2 héten javasoljuk. A próbaidőszak után ne felejtse el kikapcsolni a riport módot. Ez azért fontos, mert riport módban a védelem még nem aktív, csak riportban jelenik meg az esetleges káresemény.

Agent Baloon Notifications - lehetővé teszi az Agent értesítéseinek BE/Kikapcsolását titkosítás észlelésekor;

Agent Balloon Notification Persistence - ez a funkció lehetővé teszi az Agent buborékos értesítésének megtekintését, amíg be nem zárja.

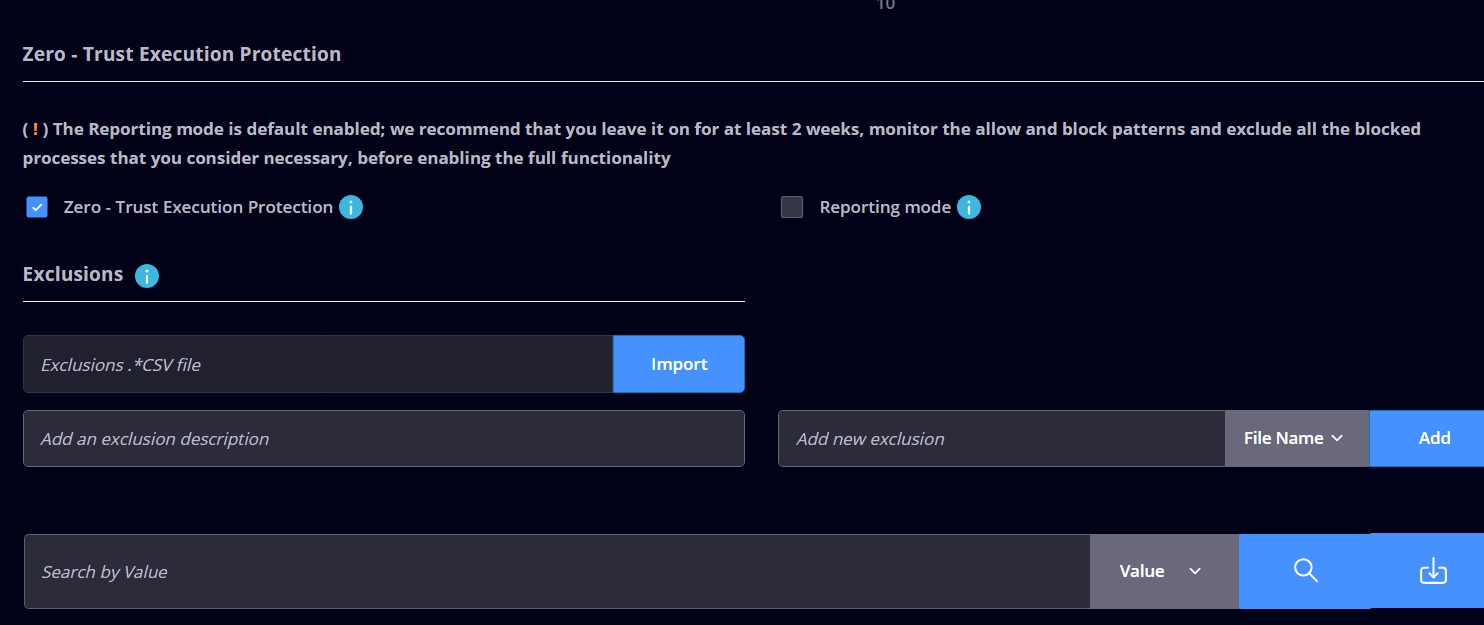

Next-Gen Antivirus és XTP

A Next-gen Antivirus and XTP termékben elérhető Zero Trust funkciónál az első két hétben riport mód használatát javasoljuk! Mivel a Zero Trust az általa nem ismert programokat leblokkolja - például: saját fejlesztésű program – ami jelentős zavarokat okozhat azoknál a cégeknél ahol a Heimdal bevezetésre kerül.

A képen látható módon, a riport mód esetében a Zero-Trust Execution Protection és a Reporting mode lehetőséget is ki kell választani!

FONTOS: 1- 2 hetes riport időszak után, ne felejtsék el élesíteni a védelmet a Zero-Trust Execution Protection engedélyezésével!

Törölje a Reporting mode jelölést a Zero-Trust Execution Protection élesítése érdekében:

Fontos tudnivalók az izolációról

Firewall

Allow isolation - lehetővé teszi a hálózat egy végpontjának izolálását a többi végponttól. Ha a végpont el van szigetelve, akkor minden külső kapcsolata át lesz irányítva a Heimdal Security rendszereken keresztül. Az opció engedélyezése után a végpont izolálható az Active Clients nézetből, az izolálni kívánt végpont kiválasztásával és az Isolate gomb megnyomásával:

Isolate on Tamper Detection - lehetővé teszi egy végpont automatikus elkülönítését, amikor a végfelhasználó megpróbálja leállítani/szüneteltetni a HEIMDAL szolgáltatásokat.

Isolation rules – lehetővé teszi előre meghatározott szabályok hozzáadását a Windows tűzfalhoz, ha a számítógép el van különítve. A szabályok egy csoportként értelmezendők (pontosabban profilként, amely egy bizonyos alkalmazáshoz szabályokat ad hozzá, például TeamViewer). A szabályok törlődnek, amikor a végpont felszabadul az elkülönítés alól.

Kérjük, vegye figyelembe, hogy alapértelmezés szerint minden HEIMDAL folyamat/alkalmazás engedélyezett!

Ha további alkalmazásokat szeretne hozzáadni az "Isolation rules" legördülő menühöz, lépjen kapcsolatba velünk!

Elkülönítés a Ransomware Encryption Protection Cloud beállításoknál

Isolate user on detection – engedélyezi/letiltja az elkülönítési funkciót, amely kijelentkezteti a felhasználót zsarolóvírus és titkosítási riasztás esetén;

Izoláláskor történő események

Endpoint settings - General management - Additional Settings

Auto-collect logs on isolation - összegyűjti a Heimdal Agent, az Event Viewer és a Remote Desktop naplókat, ha egy végpont el van különítve (ez a lehetőség szürkén jelenik meg, ha a tűzfal ki van kapcsolva, és az elkülönítési funkció szintén KI van kapcsolva);

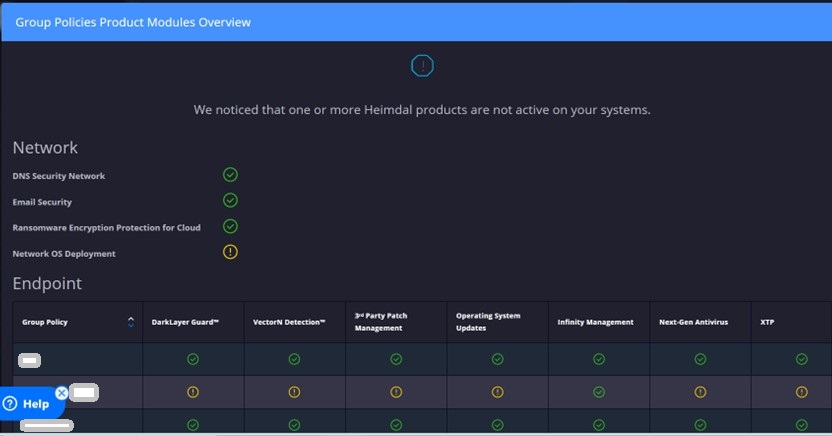

Modulok aktivitásának ellenőrzési lehetősége

A következő módon ellenőrizheti, hogy mely modulok aktívak a végpontokon az adott GP-ben, illetve ellenőrizheti a státuszukat. A fenti legördülő menüben a cég kiválasztása után a Endpoint Settings -> Module Overview lehetőséget.

Itt megtalálja a GP-re vonatkozó információkat.

Az ikonokra kattintva informálódhat a modul állapotáról.

Module enabled

Module disabled

Module in reporting mode

Az aktiválás és a telepítés, valamint az elengedhetetlen kezdeti beállítások készen vannak! Sikeres munkát kívánunk!

További kérdés esetén keressen minket a [email protected] email címen!